污水(MuddyWater)近期针对塔吉克斯坦、土耳其等地的攻击活动汇总

一、背景污水(MuddyWater)APT组织是一个疑似来自伊朗的攻击组织,该组织主要针对中东地区、前苏联国家、土耳其等中亚国家的政府部门进行攻击。该组织是目前全球最活跃的的APT攻击组织之一,腾讯安全御见威胁情报中心也曾多次披露该组织的攻击活动。近期,腾讯安全御见威胁情报中心又持续监测到该组织在中亚、中东地区的一些攻击活动,包括塔吉克斯坦的外交、政府部门、土耳其的政府部门等。并且该组织也更新了其

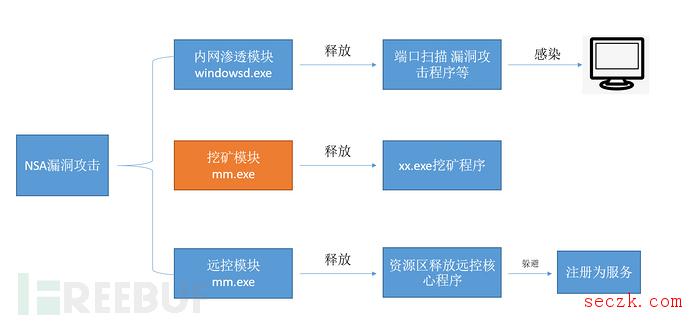

FakeMsdMiner挖矿病毒分析报告

近日,亚信安全截获新型挖矿病毒FakeMsdMiner,该病毒利用永恒之蓝,永恒浪漫等NSA漏洞进行攻击传播。该病毒具有远控功能,可以获取系统敏感信息。其通过修改HOST文件方式截获其他挖矿病毒的成果。由于该病毒的挖矿程序伪装成微软系统服务msdtc.exe进行启动,所以我们将其命名为FakeMsdMiner。攻击流程详细分析内网渗透模块分析(windowsd.exe程序分析)此程序会在C:\W

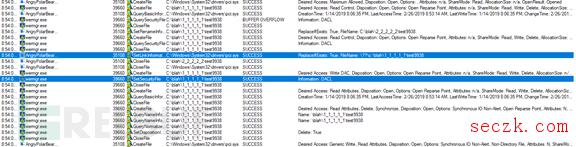

黑客利用SSH弱密码攻击控制Linux服务器,潜在目标约十万IP天

一、概述本周腾讯安全服务中心接到客户求助,客户部署的腾讯御界高级威胁检测系统发现SSH服务失陷感知信息,该公司安全管理人员及时联络腾讯安全专家协助分析威胁来源。腾讯安全工程师在征得客户同意后对客户机器进行远程取证,客户机部署在客户的私有云上,结合御界的关键日志,我们发现这是一起针对SSH服务器弱口令爆破攻击事件,由于发现及时,工程师及时协助客户进行隔离及杀毒,并未造成损失。 根据这一线索

SandboxEscaper披露漏洞POC研究报告

事件概述近日,安全研究人员SandboxEscaper在GitHub上发布了针对Windows 10的5个零日漏洞的演示利用代码。代码分别是:Windows错误报告Windows任务计划Windows安装程序IE11沙箱逃离Windows AppX部署服务其中除一、五俩个零日漏洞外,其他三个都是在2018年就已爆出。漏洞详情Windows错误报告零日1. &nbs

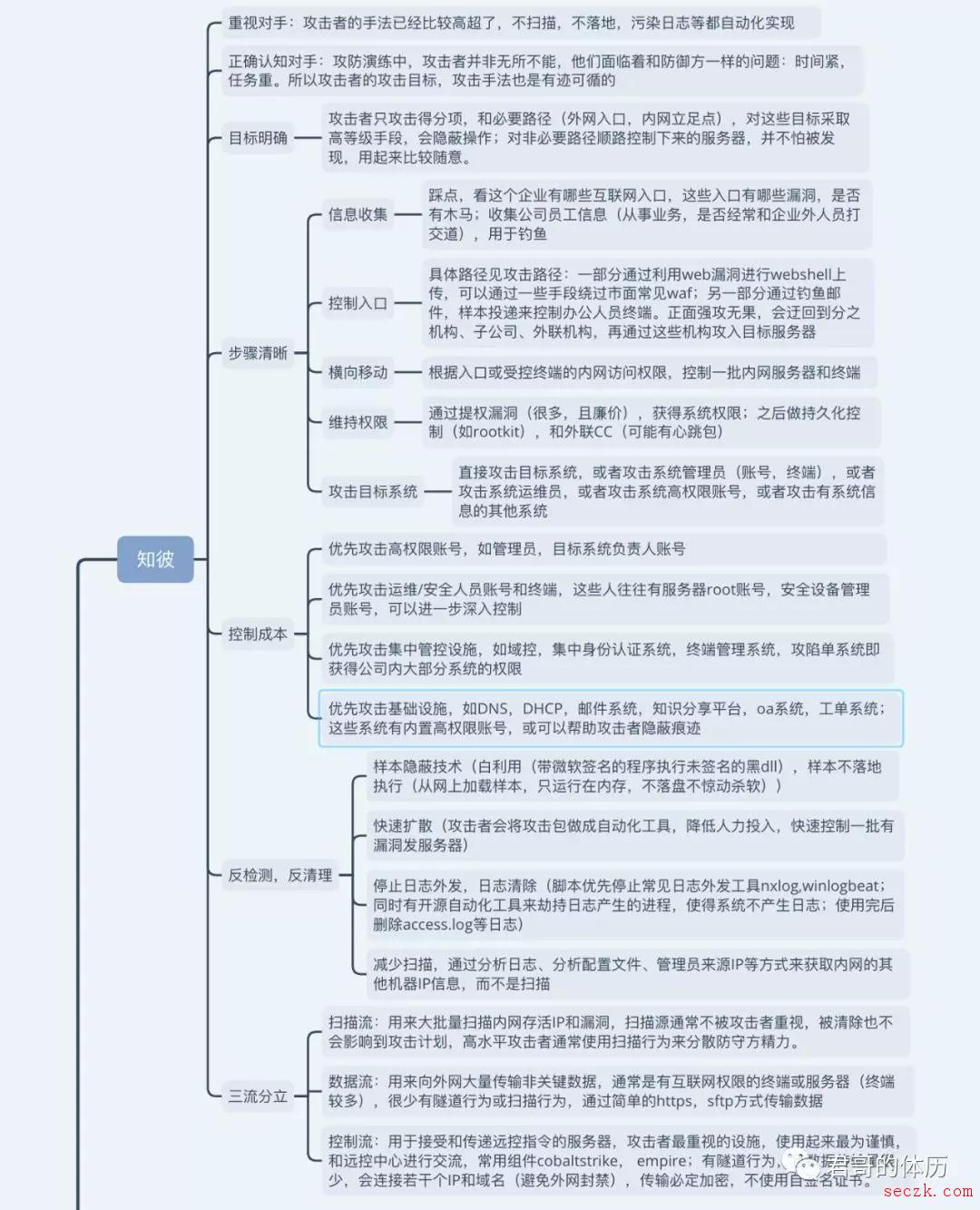

攻防实战演习复盘

最近参加的几家机构的防守方防护方案评估,部分防守方缺乏对攻击者的正确认知,攻击者的手法已经比较高超了,不扫描,不落地,污染日志等都很普及了。同时也要正确认知对手:攻防演练中,攻击者并非无所不能,他们面临着和防御方一样的问题:时间紧,任务重。所以攻击者的攻击目标,攻击手法也是有迹可循的。一、知彼攻击者也是讲成本的,因此防守方最好的策略是:做的比其他防守方好一点点即可。好一点的含义:不在低级问题上犯错

企业网络安全之入侵检测数据模型

微信公众号:计算机与网络安全ID:Computer-network在入侵检测攻防对抗中,通常我们的做法是对每一类攻击场景给出检测规则,防守方往往处于被动的境地,因为攻方有太多的绕过与逃逸手段,使得我们面对大量的漏洞和攻击手法而手足无措。下面通过对入侵场景的细致分析,转换视角来帮助大家扭转防守方的被动局面。1、“我们的”战场说起攻防对抗,大家很熟悉的一句话是:“攻击只需一点即可得手,而防守必须全面设

从外网到内网的渗透姿势分享

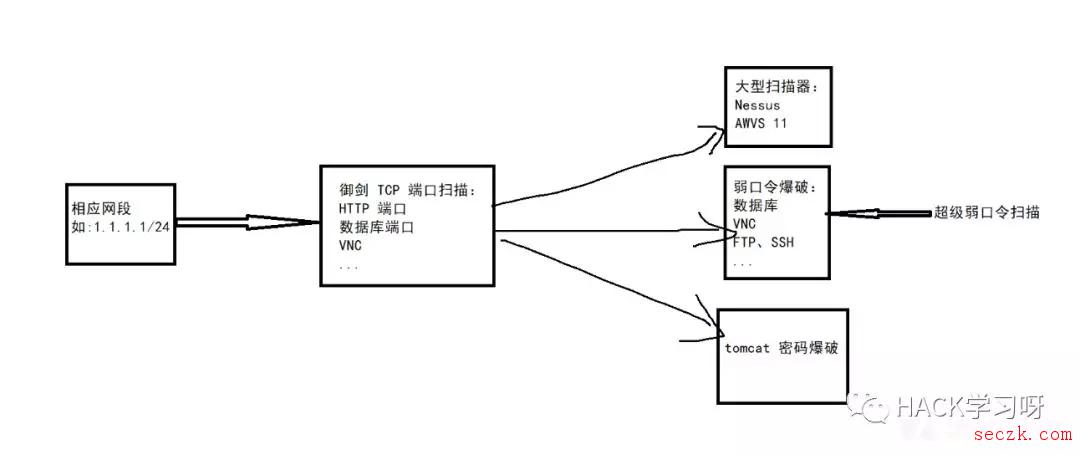

渗透的大体过程整个渗透测试的流程就是通过信息收,集到外网的 web 漏洞挖掘,来获取一个 webshell ,通过这个 shell 进一步利用来打进内网,进行内网渗透、域渗透,最终获取域控权限的一个过程。从外网挖掘漏洞的一些方法常见的渗透思路这里就不介绍了,也比较常见,这里主要想纪录一下自己在测试中用到的方法。拿到相应的资产,解析完 ip 段或者网址之后,直接上大型扫描器!直接上大型扫描器!直接上

新型勒索病毒Attention感染医疗与半导体行业

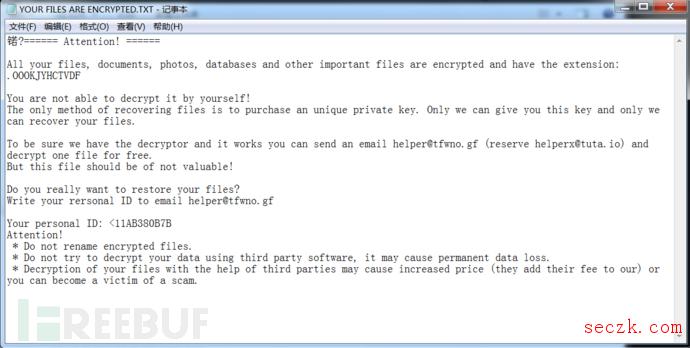

背景概述近日,深信服安全团队检测到一种新的勒索病毒正在活跃,攻击者针对制造行业、医疗行业等目标,通过社会工程、RDP远程爆破等方式手动投放勒索病毒,且进行加密后会人工删除勒索病毒体和入侵日志。该勒索病毒加密后会修改文件后缀为大写的随机[10-12]个英文字母,使用RAS+AES算法加密文件,并释放勒索信息文件,运行后会进行自复制,但通常情况下复制体会被攻击者手动删除。深信服安全团队将该勒索病毒命名

Emissary Panda(ATP27)攻击:针对中东政府的Sharepoint服务器

摘要2019年4月,Unit 42观察到Emissary Panda(又名APT27、TG-3390、Bronze Union、Lucky Mouse)威胁组织通过在Sharepoint服务器上安装webshell来攻击中东两个国家的政府机构。此次攻击利用了Microsoft SharePoint的漏洞CVE-2019-0604,这是一个远程代码执行漏洞,已于近期修补。在攻陷了Sharepoint

揭开病毒的面纱:恶意代码自解密技术

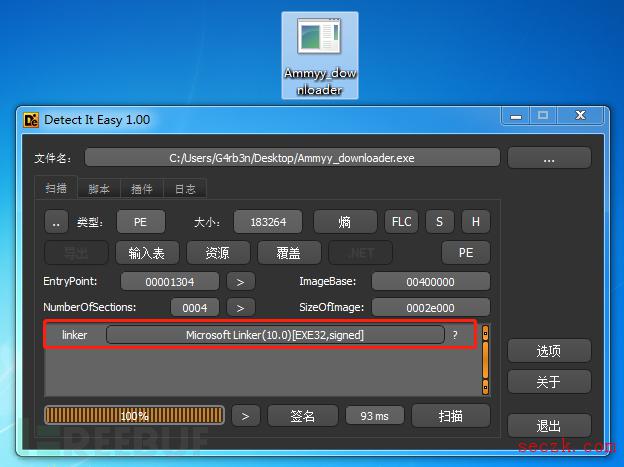

分析病毒的时候,常常遇到一种很奇怪的现象,使用查壳工具查看一个样本明明没有加壳,但是反编译或调试时,却不能直观地看到样本的恶意操作,这是为什么呢?很简单,这是因为攻击者采用了自定义的加密方法,在样本运行时实现自解密并执行真正的恶意操作,所以看到的只是样本还没解密的样子,自然分析不出恶意代码的逻辑。下面就通过实例来窥探下恶意代码自解密的技术吧,如下是一个Ammyy病毒的下载器(MD5:28EAE90