xHunt:针对科威特的网络攻击分析

在2019年5月至6月期间,发现有以前未知的工具被用于针对科威特的运输和航运组织。

攻击活动中已知的第一目标是科威特一家运输和航运公司,在这家公司里,攻击者安装了一个名为Hisoka的后门工具。此外工具被下载到系统中,以便执行后期攻击渗透。所有这些工具都是由同一研发人员开发。目前已经收集了几种不同的工具,其中一种可以追溯到2018年7月。

收集工具包括后门工具Sakabota、Hisoka、Netero和Killua。这些工具不仅将http用于执行命令和控制(c2)通道,还使用dns隧道或电子邮件与c2通信。除了上述后门工具外,还发现名为gon和eye的工具,它们提供后门访问和命令执行的功能。

攻击综述

2019年5月19日,在科威特运输和航运部门的系统上发现了一个名为inetinfo.sys的恶意文件。inetinfo.sys是hisoka的后门的变体。

在通过Hisoka访问系统的两小时内,攻击者r部署了另外两个名为gon和eye的工具。gon工具允许参与者扫描远程系统上的开放端口、上传和下载文件、截图、查找网络上的其他系统、远程执行命令以及创建rdp会话,工具如图1所示。

攻击者在远程登录到系统时使用eye工具作为保护,该工具可以杀死攻击者创建的所有进程,并在用户登录时移除其他标识。

在收集到的数据集中进行搜索,能够确定同该组织针对的第二个目标也是科威特运输和航运业中的组织。2019年6月18日至30日期间,攻击者安装了Hisoka工具。其中包含文件名netiso.sys,v0.9版。

6月18日,发现此文件通过SMB协议从内部帐户传输到另一个系统。之后,一个名为otc.dll的文件被以同样的方式传输。otc.dll文件是一个名为killua的后面工具,允许攻击者通过使用dns隧道通信。基于字符串比较,可以看出由同一个开发人员同时开发了killua和hisoka。

6月30日,攻击者使用第三方从内部账户将文件复制到网络中的其他系统上,传输了另一个Hisoka v0.9文件,然后在30分钟内传输两个不同的Killua文件。

基于电子邮件C2

在分析中确定了Hisoka的两个不同版本,特别是v0.8和v0.9,它们都安装在两个科威特组织的网络上。两个版本都包含允许攻击者控制目标系统的命令集。在这两个版本中,攻击者可以通过使用http或dns隧道和服务器进行通信。然而,v0.9增加了基于电子邮件的c2能力。

基于电子邮件的C2通信功能依赖于Exchange Web服务(EWS),攻击者通过Exchange服务器上的合法帐户与Hisoka通信。同时,Hisoka恶意软件和攻击者通过创建电子邮件草稿交换数据。使用电子邮件草稿以及相同的合法交换帐户进行通信,将不会检测到出站或入站收到的电子邮件。

为了启用基于电子邮件的C2通道,攻击者执行命令:–E EWS <data>,并提供如下数据:

<username>;<password>;<domain for exchange server>;<exchange版本(2010 2013)>

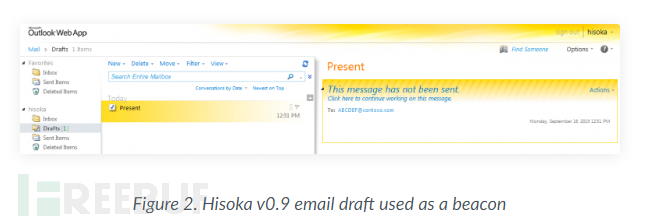

为了启动通信,Hisoka创建一个初始电子邮件草稿,通知攻击者它已经准备好接收命令。初始电子邮件草稿包含主题“present”,邮件正文为空,在“to”字段中有一个电子邮件地址,该地址的标识符是目标系统的唯一标识符(在我们的测试中为“abcdef”)。图2显示了Hisoka通过OutlookWeb登录帐户查看初始草稿电子邮件。

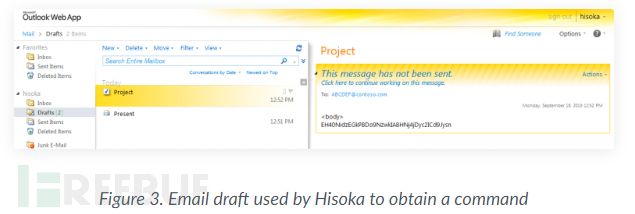

要发出命令时攻击者将登录到同一帐户,并创建主题为“project”的草稿和精心编制的消息正文,其中包含加密字符串的命令。

通过分析代码确定了此邮件正文的结构,电子邮件必须包含字符串<body>和base64编码的密文。

攻击者将对每个字符使用83(0×53)xor操作并进行base64编码来加密命令。图3显示了用于测试C2通道的电子邮件草稿,该C2通道发出命令c-get c:\\ windows\\ temp\\ test.txt,Hisoka将解析该命令并将其视为上传文件的命令,路径为c:\ windows\temp\test.txt。

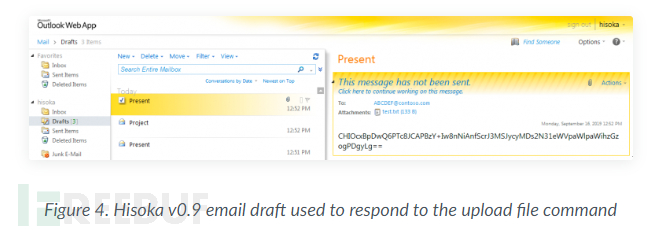

在解析并运行草稿电子邮件中获得的命令之后,hisoka将创建另一个电子邮件草稿以将命令的结果发送给参与者。

代码分析

在分析发生在科威特组织的恶意活动时,分析了Hisoka和与其他工具的代码与字符串。

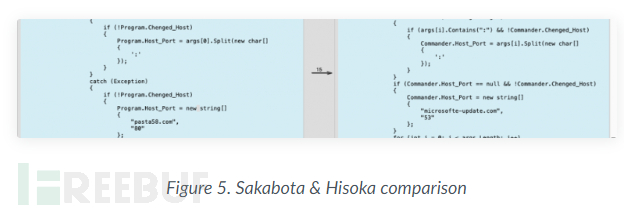

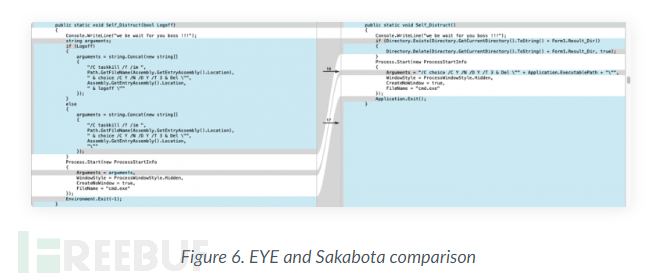

分析了数十个样本后确定了两个独立的活动——一个在2018年中后期使用Sakabota,另一个在2019年中期使用Hisoka。Hisoka后门工具共享Sakabota大量代码,可确定Hisoka是从Sakabota进化而来的。

我们还观察到了Sakabota和2019年攻击活动中其他工具的共享代码。

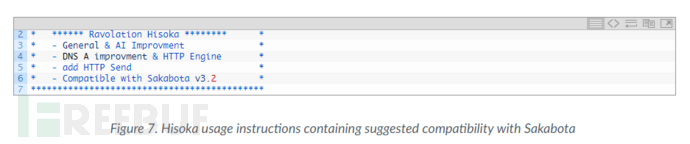

除了这些代码重用之外,在Hisoka内部还多次观察到“Sakabota”字符串。如图7所示。

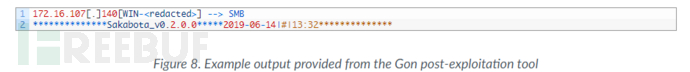

2019年攻击中的gonpost-exploitation工具其扫描输出日志中还包含“sakabota”字符串,这表明它也与sakabota工具相关。图8是gon在扫描中成功找到另一个系统后写入scan_result.txt文件的输出示例。

与2018年活动关联

在确定了Hisoka和Sakabota之间的关系之后,搜索并找到了几个Sakabota样本,所有这些样本都使用域pasta58[.]com作为其C2服务器。

与pasta58[.]com相关的识别域如下:

根据开放源代码信息,AlforaSystem[.]com域托管了ZIP,其中包含LNK快捷方式文件,用于执行基于Powershell和VBscript的恶意木马。其中一个zip包含一个可执行文件,该文件被连接到firewallsupports[.]com。

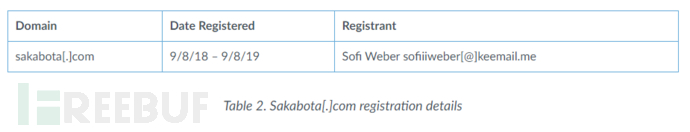

在分析期间还确定了sakabota[.]com域,该域的web服务器提供了标题为“outlook web app”的页面。该域名是在第一次检测到Sakabota样本之后注册的。

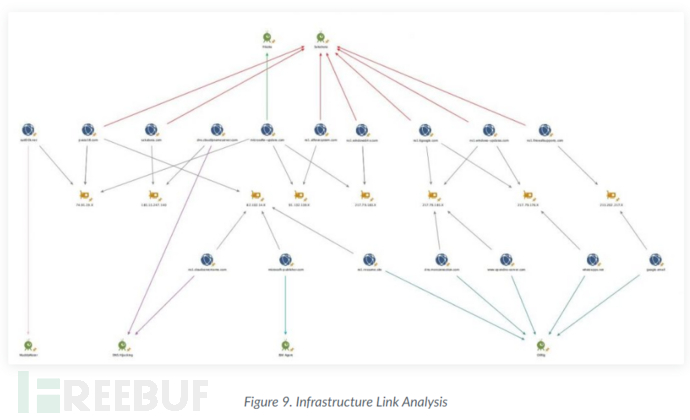

链接分析

Hisoka和Sakabota活动以及Oilrig Ismagent活动和DNS劫持活动之间基础框架存在重复利用。以下链接分析图显示了观察到的基础框架复用情况:

结论

虽然在针对科威特组织、域名命名结构和所使用的基本工具集方面存在相似之处,但目前尚不清楚这两项活动(2018年7月至12月和2019年5月至6月)是否由出自同一组织。历史基础框架分析,如链接分析图(图9)所示,显示了Hisoka和Sakabota基础框架之间的密切关系。

IOCs以及文中所述工具分析可见原文。