Realtek修复了Windows HD音频驱动中的DLL劫持漏洞

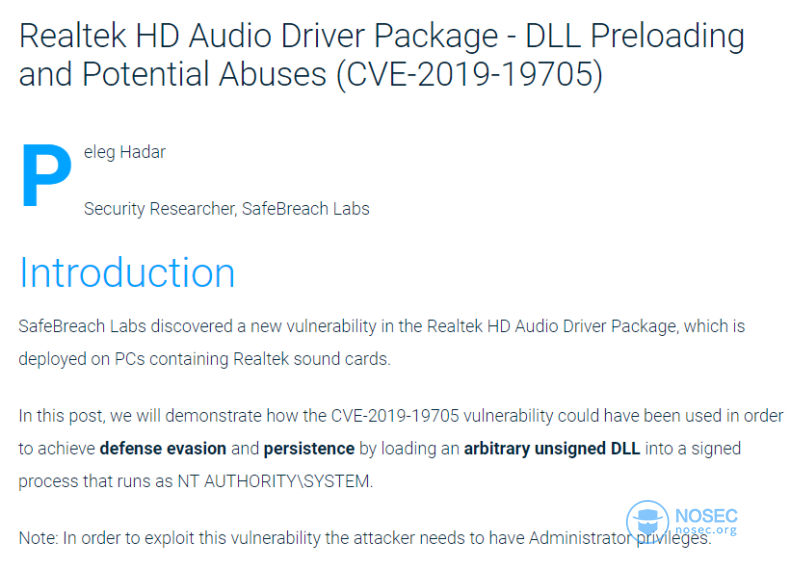

Realtek近期修复了在Realtek HD音频驱动中发现的一个安全漏洞,它可让攻击者在未打补丁的Windows系统上获得持久性控制权限、植入恶意软件以及绕过安全检测。

Realtek高清音频驱动往往与Realtek音频卡一起默认安装在Windows电脑上。该漏洞于2019年7月10日被厂商知晓,并在2019年12月13日发布补丁,在8857或更新版本中漏洞已不存在。

如果漏洞利用成功,CVE-2019-19705可让攻击者使目标机器上被Realtek-Semiconductor签名的进程加载和执行payload。

DLL劫持

这个漏洞是由SafeBreach实验室的安全研究员Peleg Hadar发现的,在利用这个漏洞之前,攻击者需要具有管理员权限。

尽管这中漏洞的威胁不是很明显(因为它需要高权限和本地访问才能被利用),但这类安全问题经常被评为中高严重性。

攻击者通常会利用Windows中DLL的搜索加载顺序来进行劫持,旨在进一步持久控制设备。

一旦成功利用,除了持久控制,还可能在执行恶意代码时绕过安全软件的检测。

加载任意无签名DLL

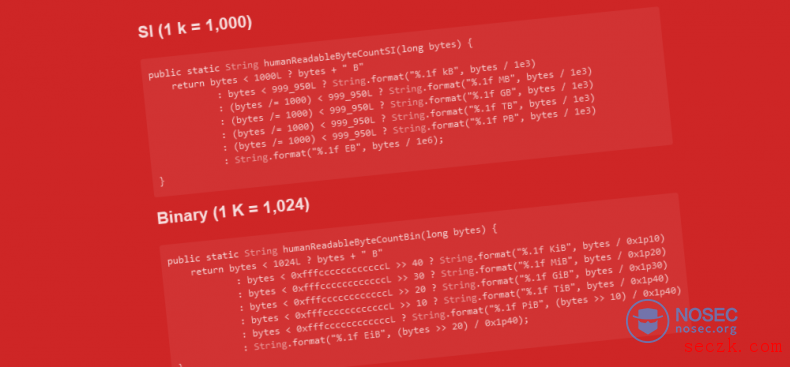

Hadar表示,CVE-2019-19705是由于RAVBg64.exe进程试图从其当前工作目录加载DLL(而不是DLL的实际位置),同时未能验证DLL是否已被签名所导致的。

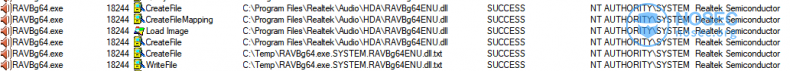

他发现HD音频在后台以NT AUTHORITY\SYSTEM权限运行的进程试图从当前工作目录(也就是C:\Program Files\Realtek\Audio\HDA\目录)导入RAVBg64ENU.dll和RAVBg64LOC.dll,尽管它们的位置并不在那。

为了演示漏洞,研究人员往C:\Program Files\Realtek\Audio\HDA\目录移植了一个DLL文件,并重新启动了高清音频程序。

很快,就可以观察到这个DLL被RAVBg64.exe加载并执行。请注意,这是由Realtek Semiconductor所签名的进程以NT AUTHORITY\SYSTEM权限执行的。

根据Realtek的说法,在8855版本中,本地用户可以通过往可执行文件相同的文件夹中植入精心制作的DLL获得权限。

“而漏洞的根本原因是被使用来命名驱动程序包(version 1.0.0.8855)的Microsoft Visual Studio 2005 MFC会自动加载一个资源DLL。”

VS2005 MFC使用了一个低权限的LdrLoadLibrary函数,它也会加载一个代码段,因此存在加载恶意代码的风险。

SafeBreach实验室的安全研究员Peleg Hadar对BleepingComputer表示:“攻击者植入的恶意代码都以Realtek的身份执行,从而可能绕过安全防护,引发一系列后续攻击。”

当被问及哪些平台受易受攻击时,Peleg表示虽然漏洞实验是在Windows 10上做的,但其他版本的操作系统大概率也受影响,因为漏洞成因和操作系统版本无关。

其他DLL劫持

Realtek HD音频驱动的漏洞并不是SafeBreach实验室的安全研究员Peleg Hadar发现并报告的第一个DLL加载漏洞。

2019年8月以来,他还发现了其他类似的问题,影响了多款软件产品,包括但不限于赛门铁克的Endpoint Protection,趋势科技的密码管理器,Check Point的Endpoint Protection,Bitdefender,Avira的Antivirus 2019,Avast的AVG杀毒和Avast杀毒以及迈克菲的杀毒软件。

他发现的每一个DLL劫持漏洞都有可能应用于渗透后的攻防对抗中。