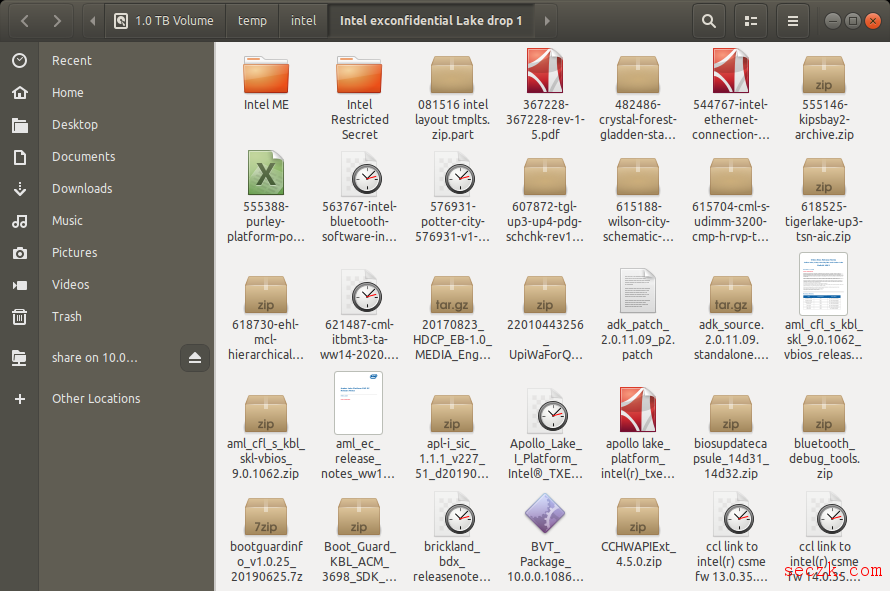

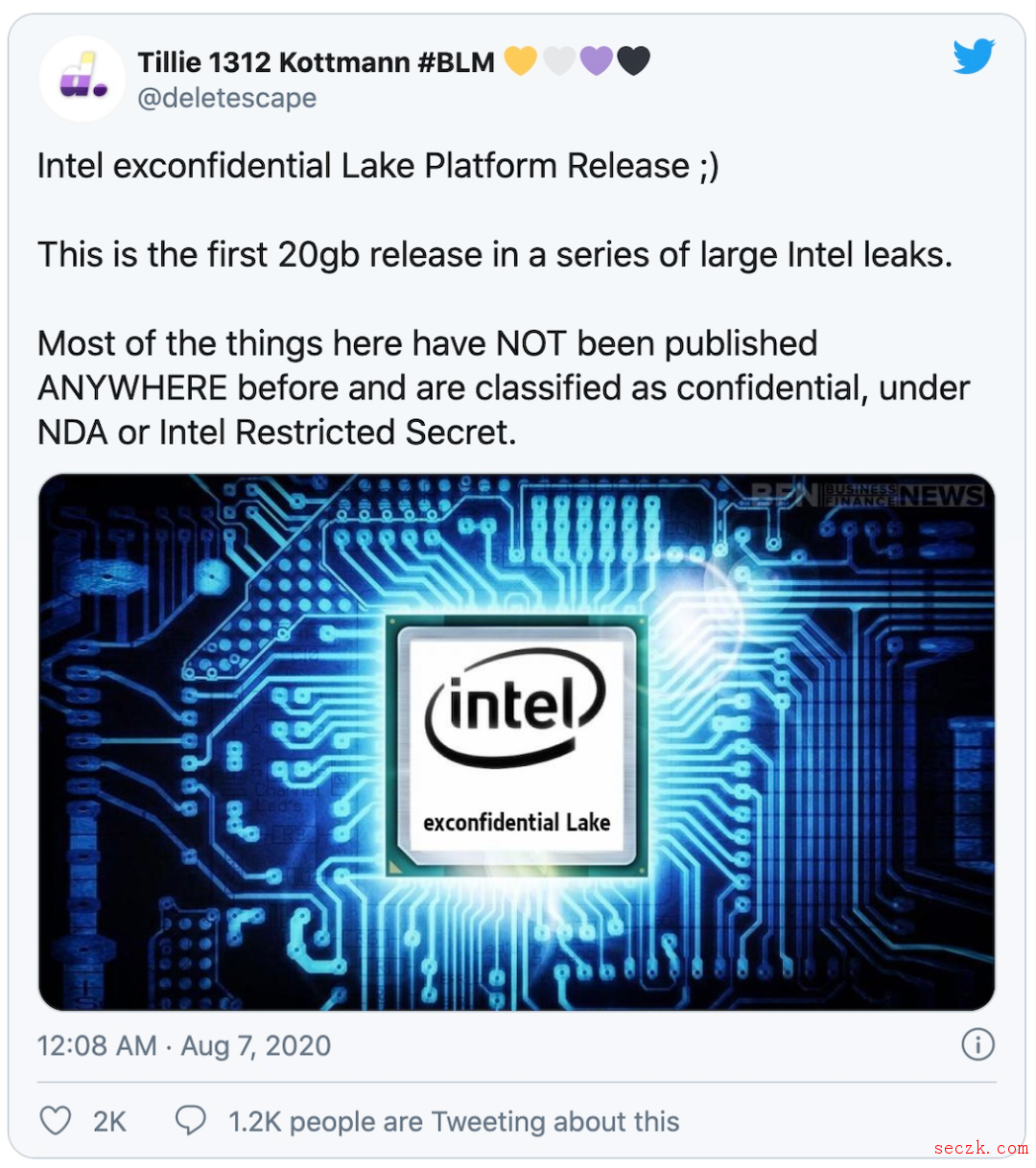

英特尔声称:“我们认为,拥有访问权限的某个人下载并共享了这些数据。”一台配置不当的Akamai CDN 服务器和密码设为“intel123”的文件已被确定为是导致英特尔严重泄密的明显原因,英特尔多达20GB的源代码、原理图及其他敏感数据近日发布在网上。瑞士IT顾问Tillie Kottman昨晚发布的泄露数据包含芯片制造商英特尔根据保密协议(NDA)提供给合作伙伴和客户的文件,其中包括源代码、开发和调试工具以及英特尔未发布的Tiger Lake平台的原理图、工具和固件。在一则现已被删除的帖子中,泄露这些数据的匿名黑客称:“英特尔有一项服务由Akami CDN在网上托管,而该CDN并未采取适当的安全措施。我在整个互联网上进行nmap扫描后发现,我的目标端口完全敞开着,而且基于nmap使用NSE脚本提供的详细信息,列出了370台可能易受攻击的服务器。”“那些文件夹完全敞开着,我只需猜出其中一个文件夹的名称。然后就进入到文件夹,可以返回到根目录,然后点击不知道其名称的其他文件夹。”涉嫌的匿名黑客发布的一则(现已删除)的帖子解释了英特尔泄密“最棒的是,由于另一个配置不当,我可以伪装成英特尔的任何一名员工,或者创建我自己的用户。”该匿名黑客补充道,虽然文件夹中的许多zip压缩文件都受到了密码保护,但“大多数文件使用密码Intel123或小写的intel123。”Kottman预计泄露的这批数据将是英特尔一系列数据泄密中的首批内容。他在推特上说:“除非我误解了这位匿名黑客,否则已经可以告诉你,这次泄密后面的内容会更诱人,会是更机密的内容。”英特尔发言人表示,该芯片制造商正在调查泄密事件,但拒绝就有关服务器配置不当和弱密码的说法发表评论。他说:“这些信息似乎来自英特尔资源和设计中心,该中心存放有我们的客户、合作伙伴以及注册拥有访问权的其他外部有关方所使用的信息。我们认为,拥有访问权限的人下载并共享了这些数据。”这起事件强烈提醒人们,无论是通过常规的“红队”演练还是采取其他策略,积极主动地模仿黑客采用的这种手法对于确保企业安全至关重要。NSA最近颁布的安全指南(侧重于OT环境,但也适用于许多IT环境)特别指出,最佳实践包括如下:

为所有可通过互联网访问的系统全面打上补丁。

对网络进行分段以保护工作站,避免直接暴露于互联网下。利用非军事区(DMZ)、防火墙、跳转服务器及/或单向通信二极管,实施安全网络架构。

确保与远程设备的所有通信均使用虚拟专用网(VPN),辅以强加密机制,并采用多因子身份验证进一步确保安全性。

检查并验证这类访问的合法业务需求。

过滤网络流量,仅允许已知需要访问的IP地址,并在适当的地方采用地域屏蔽机制。

在可行的情况下,将工作站连接到网络入侵检测系统。

捕获并查看来自这些系统的访问日志。

加密网络流量以防止嗅探和中间人攻击策略。