报道称第二个黑客组织已经瞄准了SolarWinds

据外媒ZDNet报道,随着SolarWinds供应链攻击事件后的取证证据慢慢被发掘出来,安全研究人员发现了第二个威胁行为体,它利用SolarWinds软件在企业和政府网络上植入恶意软件。关于这第二个威胁行为体的细节仍然很少,但安全研究人员认为这第二个实体与疑似俄罗斯政府支持的入侵SolarWinds的黑客组织没有关系,后者在Orion应用内植入恶意软件。

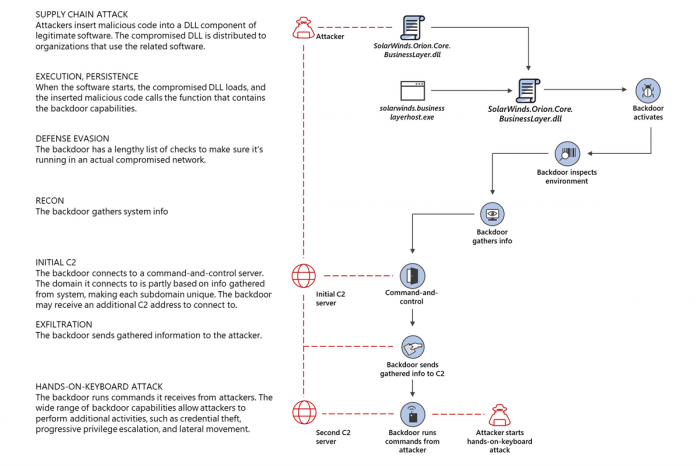

原始攻击中使用的恶意软件代号为Sunburst(或Solorigate),作为Orion应用的“booby-trapped”(诡雷代码)更新交付给SolarWinds客户。在受感染的网络上,恶意软件会ping其创建者,然后下载名为Teardrop的第二个阶段性后门木马,允许攻击者开始动手操作键盘会话,也就是所谓的人为操作攻击。

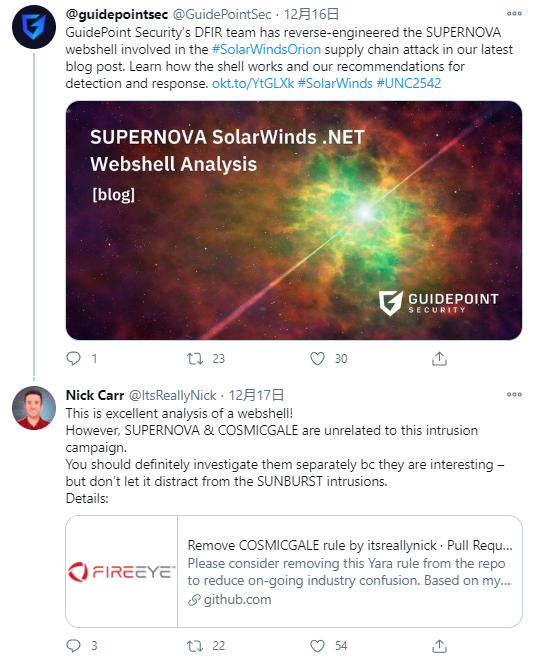

但在SolarWinds黑客事件公开披露后的头几天,最初的报告提到了两个第二阶段的有效载荷。来自Guidepoint、赛门铁克和Palo Alto Networks的报告详细介绍了攻击者如何同时植入一个名为Supernova的.NET web shell。

安全研究人员认为攻击者是利用Supernova webshell来下载、编译和执行一个恶意Powershell脚本(有人将其命名为CosmicGale)。

然而,在微软安全团队的后续分析中,现在已经澄清Supernova网页壳并不是原始攻击链的一部分。他们发现Supernova安装在SolarWinds上的公司需要将此次事件作为一个单独的攻击事件来处理。

根据微软安全分析师Nick Carr在GitHub上的一篇文章,Supernova webshell似乎被种植在SolarWinds Orion安装上,这些安装已经暴露在网上,并被利用类似于追踪为CVE-2019-8917的漏洞。

Supernova与Sunburst+Teardrop攻击链有关的困惑来自于,和Sunburst一样,Supernova也被伪装成了猎户座应用的DLL--Sunburst隐藏在SolarWinds.Orion.Core.BusinessLayer.dll文件内,Supernova则隐藏在App_Web_logoimagehandler.ashx.b6031896.dll内。

但在12月18日周五晚些时候发布的分析报告中,微软表示,与Sunburst DLL不同,Supernova DLL并没有使用合法的SolarWinds数字证书进行签名。

Supernova没有被签名这一事实被认为是攻击者极不正常的行为,在此之前,攻击者在操作上表现出了非常高的复杂性和对细节的关注。

这包括花几个月时间在SolarWinds的内部网络中不被发现,提前在Orion应用中添加虚拟缓冲区代码以掩饰日后添加恶意代码,并将他们的恶意代码伪装成SolarWinds开发人员自己编写的样子。

这些似乎都是太明显的错误,最初的攻击者不会这么做,因此,微软认为这个恶意软件与最初的SolarWinds供应链攻击无关。