网络安全知多少?了解常见的TCP/IP攻击,从此安全不用愁!

TCP/IP协议栈–IPV4安全隐患:

1、缺乏数据源验证机制。

2、缺乏完整性验证机制。

3、缺乏机密性保障机制。

应用层:漏洞、缓冲区溢出攻击、WEB应用的攻击、病毒木马等。

传输层:TCP欺骗、TCP拒绝服务、UDP拒绝服务端口扫描等。

网络层:IP欺骗、Smurf攻击、ICMP攻击、地址扫描等。

链路层:MAC欺骗、MAC泛洪、ARP欺骗等。

物理层:设备破坏、线路侦听等。

数据链路层攻击方式:

1、MAC欺骗:是一种非常直观的攻击,攻击者将自己的MAC地址更改为受信任的系统地址。

防范措施:在交换机上配置静态条目,将特定的MAC地址始终与特定的端口绑定。

2、MAC泛洪:

原理:交换机的MAC学习及机制,利用报文的源MAC;

MAC表项点的数目限制,将MAC表充满,让合法的MAC地址无法加表,未知单播泛洪;

交换机的转发机制,依靠MAC表进行转发。

预防:配置静态MAC转发表;

配置端口的MAC学习数目限制。

接口下:mac-limit maxmum X alam enable

3、ARP欺骗:

原理:

①当A与B需要通信时,A发送ARP Requset询问B的MAC地址,B发送ARP Reply告诉A自己的MAC地址;但是此时中间有个黑客,将A发送的包进行修改,就导致A与B无法正常通信。

②HACKER给A和B发送自己是它们的网关,导致AB无法上公网,PPOE(P2P)不会出现。

网络层的攻击方式:

IP欺骗:

如图A与B正常通信前,Sniffer提前将A攻瘫,然后再冒充A,这时候B就会与假的A进行通信,就会截取信息。

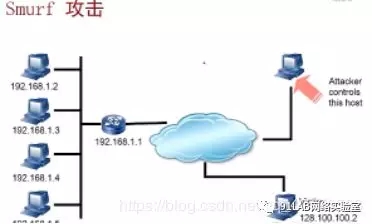

Smurf攻击:

原理:

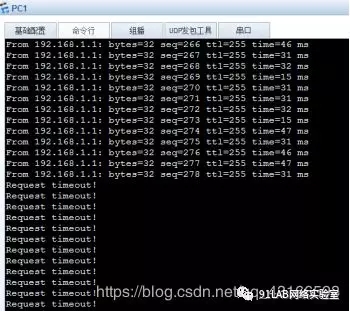

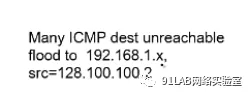

通过PING广播包的形式,不一定ping 255.255.255.255;

黑客以128.100.100.2为源192.168.1.255为目的发送一个报文,此时如果192.168.1.0网段的主机足够多的话,会向128.100.100.2回复,这时候128.100.100.2就会收到大量的包,若进行某时刻多次攻击,就会将其搞瘫痪。

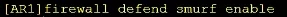

防范华为设备:

在路由器或者防火墙上开启防smurf攻击。

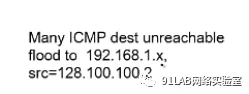

ICMP重定向和不可达攻击:

原理:①当出现次优路径的时候会产生ICMP重定向,利用内部主机,发送说自己为下一跳可达,这样就导致其网段其他主机都会向它发包,导致内部其他主机无法访问外网;

②或者向被攻击的网段,发送一条广播包,其他主机收到后发现无法访问128.100.100.2。

IP地址扫描攻击:扫描活动端口,进行一系列的攻击。

传输层的攻击方式:

TCP欺骗与TCP/DUP拒绝服务攻击:

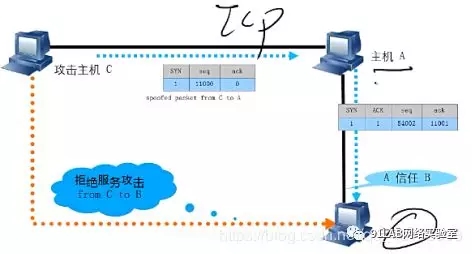

原理:主机B先给A发送一个tcp报文,此时C利用拒绝服务攻击将B弄瘫痪,然后通过手段将A发给B的tcp报文截获,得到

序列号和ack,然后冒充B与A tcp通信。

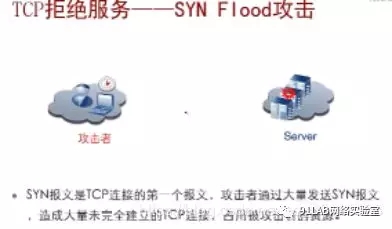

攻击者给服务器发送大量的TCP,当sever收到后回复攻击者,此时攻击者不会服sever,导致server拥有大量的半tcp连接,占用大量资源。

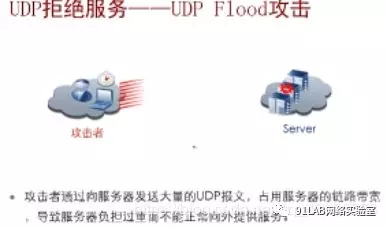

攻击者给服务器发送大量的UDP,当sever收到后由于UDP是不需要回复的,直接灌进来导致服务器瘫痪。

应用层的攻击方式:

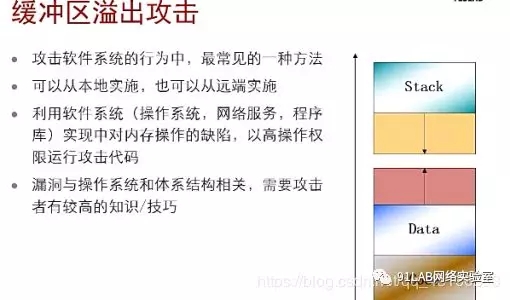

将缓冲区放入大量的数据,将有用数据挤出。

补充(攻击方式):

被动攻击:只侦听不破坏;

主动攻击:破坏加截获;

中间人攻击:欺骗。