丧尽天良!DHS警告称黑客攻击植入式除颤器

著名的医疗设备制造商——美敦力(Medtronics)生产的20多种产品中存在未修补的漏洞,这些受影响的医疗设备包括除颤器和家庭病人监护系统。美国国土安全部(DHS)近日对此发布了一个紧急警报警告。

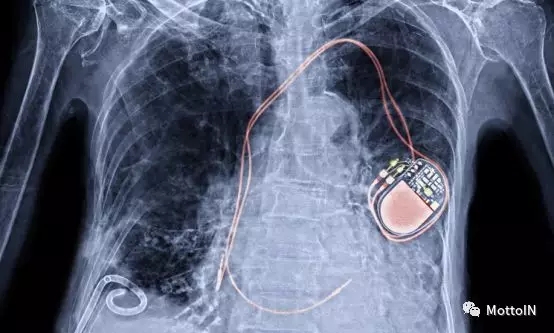

美敦力公司又一次身处黑客恐慌风暴中心。这次,该公司植入患者心脏的大量除颤器在特定情况下可被无线劫持并重编程,可能造成致命后果。其中受影响的Cardioverter除颤器是一种小型手术植入装置(在患者的胸腔中),可以让患者的心脏受到电击以重建正常的心跳。

未修补的两个漏洞在威胁等级上分别为中度和严重,美敦力对此表示,目前尚无法及时发布针对这些漏洞的更新。这些漏洞一旦被威胁行为者恶意利用,将获得控制设备的权限,类似植入式除颤器这样的关键产品也无法幸免。对于患者来说,这带来了威胁生命安全的巨大风险。

根据美国国土安全部的警告,“成功利用这些漏洞带来的后果可能包括攻击者能够在植入设备上读取和写入任何有效的内存位置,从而影响设备的预期功能。”

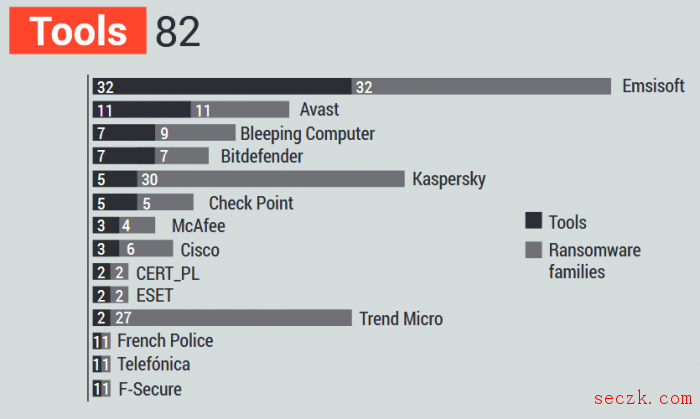

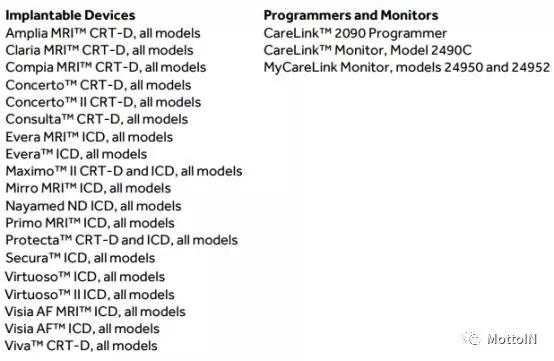

受影响的产品除了除颤器,还包括家用病人监护仪、用于编程心脏装置的便携式计算机系统、以及几种特定的美敦力植入式心脏装置 ——可能高达75万台设备。

受影响设备型号

一位美敦力发言人强调,虽然除颤器受到影响,但该问题不会影响美敦力心脏起搏器或可插入心脏监视器。

这些漏洞源于Conexus遥测协议,该协议无法实现通信的身份验证、授权或加密,因此攻击者可以轻松执行多种攻击,例如查看或更改敏感数据。Conexus遥测协议是美敦力远程病人管理系统的一部分。

具体而言,这些漏洞包括一个关键的不正当访问控制漏洞(CVE-2019-6538),其CVSS评分为9.3,只需要较低的技术水平就可以被恶意利用;另一个是敏感信息漏洞的明文传输(CVE-2019-6540),其CVSS评分为6.5。

然而,美敦力表示,这些漏洞很难利用并伤害患者,因为它需要满足以下条件:

-

未经授权的个人需要距离目标设备至少6米(20英尺);

-

Conexus遥测必须由与患者在同一房间内的医疗保健专业人员激活;

-

在医院之外,设备的激活时间是有限的。

国土安全部指出,成功利用这些漏洞可能使攻击者(具有对受影响产品的相邻短程访问权限)干扰、生成、修改或拦截美敦力专有的Conexus遥测系统的射频(RF)通信,从而可能影响产品功能和/或允许访问传输的敏感数据。

美敦力已经针对受影响的植入式心脏装置对Conexus遥测协议的不当使用采取了紧急措施来监测和响应——但直到2019年晚些时候才会发布更新。

“美敦力正在进行全面的安全检查,以寻找可能相关的未经授权或异常的活动,”该发言人表示,“到目前为止,还没有观察到网络攻击、隐私泄露或患者受伤的问题。美敦力正在开发一系列软件更新,以更好地保护受这些问题影响的无线通信设备。第一次更新计划于2019年晚些时候发布,但须经监管部门批准。”

与此同时,美敦力在声明中表示,“美敦力和FDA建议患者和医生继续使用规定和预期的设备和技术,因为这为管理和监护医疗设备,以及病人心脏状况提供了最有效的方式。

此次出现的漏洞是美敦力产品最新发现的安全问题。此前在2018年,美敦力的CareLink 2090和CareLink Encore 29901程序中发现的一个缺陷,允许攻击者通过美敦力专用软件部署网络进行远程代码植入。在2018年的黑帽大会上,曾有研究人员强调,目前医疗设备领域仍然不安全,许多问题亟待解决。