DanaBot升级!勒索软件丰富武器库

Check PointDE 安全研究人员在最近一次活动中发现了DanaBot木马的新样本,其显示该木马背后的运营者现已在其代码中加入了勒索软件组件,以及新的字符串加密和通信协议。

DanaBot木马

2018年Proofpoint的研究人员首次报道了关于DanaBot的早期版本,当时它被认为是一种新颖的银行木马,通过包含恶意URL的电子邮件针对澳大利亚和加拿大客户的网络钓鱼发起攻击,其包含网络注入和窃取器功能。

这些钓鱼邮件使用了“核对收费帐单”的主题,如果用户点开了Word附件里的网址,那就会被重定向到其他网站上,比如hxxp://users[.]tpg[.]com[.]au/angelcorp2001/Account+Statement_Mon752018.doc。

2018年5月6日DanaBot活动的电子邮件样本

该木马具有以下功能:

窃取浏览器和FTP客户端凭据;

收集加密钱包凭据;

在受感染的计算机上运行代理;

执行Zeus风格的网络注入;

截取屏幕截图和录制视频;

通过RDP或VNC提供远程控制;

通过TOR请求更新;

使用WUSA漏洞绕过UAC;

从C&C服务器请求更新并执行命令。

根据Check Point的说法,自首次亮相以来,DanaBot的活动范围已遍布澳大利亚、新西兰、美国和加拿大,最近的DanaBot活动已经蔓延至欧洲。

针对不同国家的活动

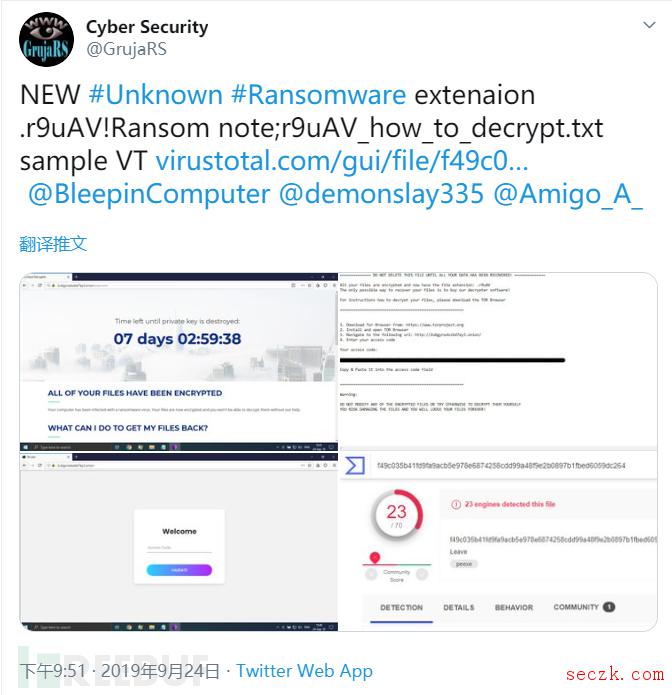

DanaBot木马重大升级

Check Point研究人员周四发布文章表示,此次更新是DanaBot木马的重大升级。然而,研究人员还报告说,他们已经设计出一种可能的方法来恢复由新添加的DanaBot勒索软件组件加密的文件。

“近一年来,DanaBot一直在扩展其功能并演变成更复杂的威胁,”Check Point研究人员Yaroslav Harakhavik和Aliaksandr Chailytko在对该木马最新组件的描述中写道,“我们认为背后的运营者还将继续更多升级。”

Check Point在今年5月发现DanaBot木马中添加了勒索软件组件。样本表明运营商已经增添了NonRansomware的某个变种。根据Check Point的说法,NonRansomware勒索软件会扫描本地驱动器上的文件并加密除Windows目录之外的所有文件。被加密文件的扩展名为.non,而勒索通知(HowToBackFiles.txt)被放置在每个包含加密文件的目录中(AES128)。

DanaBot现在正在部署包含以Delphi编程语言编写的勒索软件的可执行文件。其他功能包括窃取浏览器凭据、运行本地代理以操纵Web流量,以及在目标系统上启动远程桌面控制。

该木马最初的感染手段仍然是网络犯罪分子常用的网络钓鱼攻击。攻击者发送信息诱使收件人下载VBS脚本的附件,该脚本用作DanaBot的部署器。今年1月,DanaBot下载器改变了它的通信协议,用AES256加密进行混淆。ESET详细介绍了新的通信协议。AES256代表高级加密标准,在此环境下允许运营者隐藏其客户端与攻击者操作的C2服务器之间的通信。

已有加密恢复工具

Check Point能够设计一种方法来恢复被加密的文件,具体方法是使用已知的受害者ID,使用密码暴力强制调用所有加密文件的DecodeFile函数。用于文件解密的工具可以在其发布的DanaBot报告中找到。

下载链接:

https://research.checkpoint.com/wp-content/uploads/2019/06/NonDecryptor.zip

Check Point最后指出,勒索软件仍然是网络犯罪分子的稳定收入来源。