【威胁通告】WebSphere远程代码执行漏洞(CVE-2019-4279)

漏洞概述

5月16日,IBM官方针对WebSphere Application Server Network Deployment产品发布安全通告,通告指出该产品中存在远程代码执行漏洞,攻击者可发送精心构造的序列化对象到服务器,最终导致在服务器上执行任意代码。

WebSphere Application Server是企业级Web中间件,由于其可靠、灵活和健壮的特点,被广泛应用于企业的Web服务中。由于近日攻击方式已经在野外传播,请相关用户及时进行防护。

参考链接:

https://www-01.ibm.com/support/docview.wss?uid=ibm10883628&from=singlemessage&isappinstalled=0

影响范围

受影响版本

WebSphere Application Server ND Version V9.0.0.0 – V9.0.0.11

WebSphere Application Server ND Version V8.5.0.0 – V8.5.5.15

WebSphere Virtual Enterprise Version 7.0(官方已停止维护)

漏洞排查

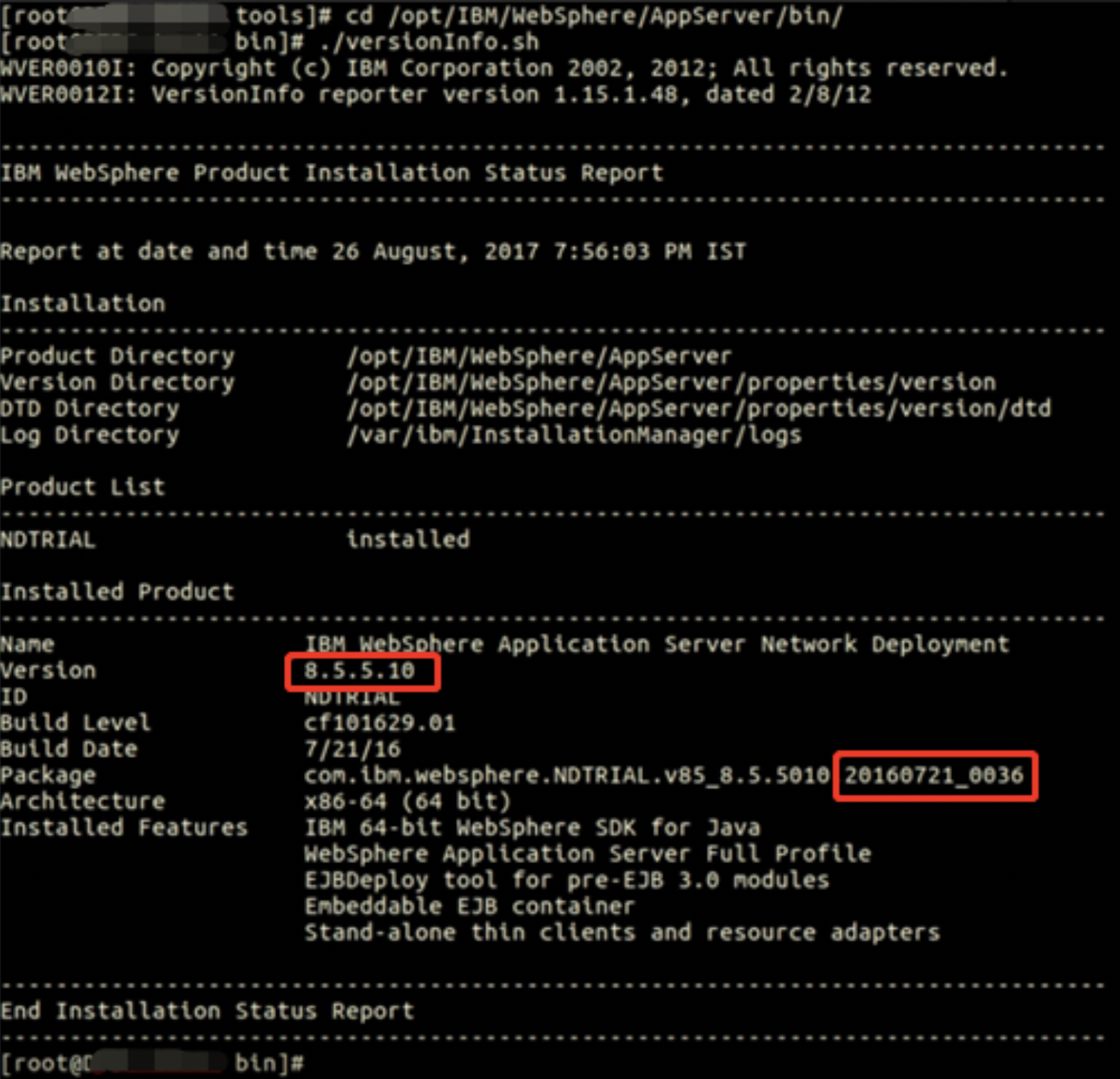

版本检查

进入/opt/IBM/WebSphere/AppServer/bin目录下,执行./versionInfo.sh即可查看当前版本,查看Package日期,如果低于20190503则说明存在安全风险。

漏洞修复

官方补丁

IBM官方已经发布安全补丁,请访问以下连接,输入登录账号后进行补丁下载(注意:在打补丁之前请先关闭WebSphere服务,安装完成后再将服务开启。):

受影响产品:WebSphere Application Server 8.5

受影响产品:WebSphere Application Server 9.0

受影响产品:WebSphere Virtual Enterprise 7.0

产品防护

针对此漏洞,绿盟科技入侵防护系统(IPS)即将发布规则升级包,规则名称为[24514] IBM Websphere Application Server反序列化远程代码执行漏洞(CVE-2019-4279),请相关用户及时关注官网的规则发布情况,及时进行升级。

| 安全防护产品 | 产品版本 | 升级包下载链接 | 规则编号 |

| IPS | 5.6.8 | http://update.nsfocus.com/update/listNewipsDetail/v/rule5.6.8 | 【24514】 |

| 5.6.9 | http://update.nsfocus.com/update/listNewipsDetail/v/rule5.6.9 | ||

| 5.6.10 | http://update.nsfocus.com/update/listNewipsDetail/v/rule5.6.10 |

产品规则升级的操作步骤详见如下链接:

IPS:https://mp.weixin.qq.com/s/JsRktENQNj1TdZSU62N0Ww